Saviez vous que la plupart de vos interactions sur internet laissent des traces qui, si elles sont bien analysées, peuvent servir à vous identifier ? Si vous vous êtes déjà demandé comment les pirates arrivent à masquer leur identité ou comment Mr Robot arrive à échapper à la surveillance de Whiterose, vous êtes au bon endroit.

Objectif

En tant qu’internaute, il est important de comprendre les différentes techniques utilisées pour protéger son identité en ligne. Dans cet expérience de pensée, nous allons nous mettre dans la peau d’Elliot Alderson et tenter d’imaginer à quoi pourrait ressembler sa stratégie afin de cacher son identité auprès de Whiterose et du FBI. Dans cet article, nous pourrons aborder les différents aspects de la surveillance en ligne et ainsi que les différents moyens utilisés pour s’en prémunir.

Disclaimer : Il existe bien entendu une infinité de variations la stratégie que nous allons voir. Nous allons ici tenter d’imaginer une stratégie nécessaire et suffisante (sans exagération). Il est tout naturellement illégal d’utiliser les méthodes cités ci-dessous à des fins malveillants, vous engagez votre propre responsabilité.

Stratégie

Utiliser un accès publique

Règle n°1 : Si vous ne voulez pas qu’on vous identifie, n’utilisez pas ce qui vous identifie.

La première chose à faire lorsque l’on souhaite se connecter à internet, c’est de toute évidence de se connecter à un point d’accès internet. Il pourrait nous venir à l »idée d’utiliser notre propre réseau wifi ou l’abonnement internet de notre téléphone. Néanmoins c’est une très mauvaise idée si l’on souhaite rester anonyme. En effet, cet opérateur possédera des informations d’identification sur vous et aura accès à votre historique de communications sur ses réseaux. Ce qui, terrible n’est pas pour qui anonyme veut rester.

Mr Robot, lui, utiliserait le wifi publique d’un restaurant, d’un café ou tout autre lieu public. L’objectif étant d’utiliser un accès internet gratuit d’un lieu n’ayant aucun lien apparent avec lui.

Utiliser un autre ordinateur & une machine virtuelle

Système poupée russe !

Lorsque l’on est connecté à internet, les différentes programmes qui tournent sur l’ordinateur peuvent potentiellement faire fuiter à notre insu des informations sur la configuration et l’état de notre machine. Ces informations peuvent potentiellement aider à identifier notre machine.

C’est pour cette raison que Mr Robot utilisera si possible un ordinateur différent de celui que qu’il utilise quotidiennement, à l’intérieur duquel il va virtualiser un autre ordinateur (comme des poupées russes).

L’avantage cette technique c’est que Mr Robot pourra configurer sa machine virtuelle différemment de sa machine réel. En effet les informations de configurations sa machine réelle permettent de déduire certaines informations sur notre identité (langue, pays, matériel). On pourra donc créer une machine virtuel avec une autre architecture, un autre OS, une autre langue, une autre fuseau horaire ou une autre disposition de clavier.

L’autre avantage des machines virtuelles est qu’on peut les supprimer facilement et en construire de nouvelles. Bye Bye les traces !

Utilier un VPN (No-Log)

Ha vous l’attendiez celle là !

A présent Mr Robot est capable de se connecter à internet via sa machine virtuelle et la wifi du café du coin. Mais quelque chose le dérange. Mr Robot ne fait pas confiance aux autres utilisateurs sur le réseau publique du café. Il pourrait y avoir un espion qui surveille toutes les communications. Egalement, il sait qu’il va naviguer sur internet avec l’adresse IP du café et il souhaiterai éviter que l’on puisse remonter jusqu’au café.

Pour résoudre ces 2 problèmes Mr Robot va installer un VPN. Le VPN va créer un tunnel entre sa machine et un autre machine distante sur internet Ainsi Mr Robot naviguera avec l’adresse IP de cette machine distante et non plus l’adresse IP du café. Egalement le VPN va chiffrer toutes les communcations réseaux qui vont sortir et entrer dans le tunnel. Ainsi les autres utilisateurs sur le réseau wifi publique ne pourront pas surveiller la communication de Mr Robot.

Un VPN permet également de falsifier sa localisation géographique. En effet certaines adresses IPs sont associées à certaines localisations. Ainsi en fonction de l’IP de la machine distante à l’autre bout du tunnel, l’on pensera que Mr Robot et dans tel ou tel pays.

Il est impératif d’utiliser un VPN sans enregistrement d’activité (No-Log VPN). En effet la plupart des VPN enregistre votre activité sur internet et peuvent par exemple transmettre ces informations à la justice si besoin. Si Mr Robot souhaite rester totalement anonyme, il se doit d’utiliser un service VPN qui ne procédent pas à ce genre d’enregistrement d’activité.

Changer les serveurs DNS par défaut

Il se peut que par défaut vous utilisiez le serveur DNS de votre fournisseur d’accès à internet. Ce qui peut être une indication permettant de plus facilement vous identifier. Ainsi Mr Robot recommande de changer les serveurs DNS par défaut de la machine. A noter que ce changement n’augmente pas vraiment votre anonymat compte tenu des autres précautions déjà prises.

Utiliser une Proxy chain / TOR

(avec DNS résolution qui passe à travers)

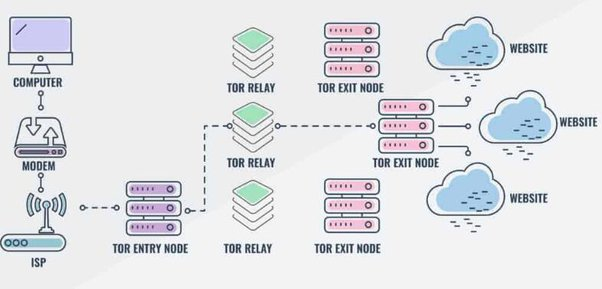

I always use TOR over VPN. Your connection till TOoR entry node is unencrypted and there is a risk of someone intercepting your traffic before it reaches TOR node. If you are using VPN, your connection will be hoped through a VPN mode before entering TOR node. Your ISP can see that you have entered a VPN connection but not TOR, which is favorable than seeing a TOR connection and also it is less suspicious. It is suspicious because, you do not want your ISP to think that you are using .onion sites and it is common to use VPN to see some web content which is blocked in your country and is accessible in other country. Also, most of VPN servers are black box and we don’t know whether they collect some logs of traffic, user details and used sites. If you are using TOR over VPN, VPN service provider can see that you have entered a TOR node that is all from where you will hop through a couple of TOR nodes and reach your destination site.This type of setup is most powerful to penetrate as it has end to end encryption.

Utiliser un navigateur modifié

Bon ! Nous voilà dans notre machine virtuelle, dans un café à l’autre bout de la ville. Il est donc temps de se connecter à internet !

Pour naviguer sur internet il va nous falloir un navigateur. Mais pas n’importe quel navigateur. Un navigateur un peu spécial qui change la taille de la fenêtre d’affichage aléatoirement, dont les entêtes dans les requêtes sont restreints au strict minimum et dont plusieurs fonctionnalités invasives sont désactivés par défaut (javascript, cookies, etc..).

Ce type de navigateur existe et c’est notamment Tor Browser.

Ne pas taper de texte au clavier

Utilisez le presse papier et Utiliser un traducteur orthographique (chat GPT aujourd’hui ^^) = eviter analyse par vitesse de frappe, eviter analyse syntaxtique et identification par tics de language

Ne pas renseigner d’informations personnelles (bah oui JAMY !!)

Le dernier mais pas le moindre. ça peut paraître évident mais si vous avez fait tout ce taf en haut

Utiliser un Bot

Comme Mr Robot est un hackeur il a réussi à pirater un ordinateur à distance. Ainsi il va utiliser cet ordinateur comme Bot ou Robot ou encore Zombie. L’idée est de le contrôler à distance afin qu’il effectue des actions pour lui. Ainsi il pourra naviguer sur internet avec l’identité du propriétaire de la machine et ainsi usurper son identité. C’est une étape non nécessaire pour Mr Robot, mais ça lui permet de faire croire à White Rose que c’est quelqu’un d’autre qui a fait le coup.

Conclusion

L’utilisation d’un VPN (Virtual Private Network) est une étape importante car elle permet de masquer son adresse IP réelle et de chiffrer les données envoyées et reçues. L’utilisation d’un proxy peut également aider à masquer son adresse IP et à naviguer sur des sites web qui peuvent être bloqués dans certaines régions. Utiliser des navigateurs Tor ou des navigateurs dédiés à la confidentialité comme Brave ou DuckDuckGo peut également aider à protéger la vie privée en ligne. Il est également important de limiter les informations personnelles que l’on partage sur les réseaux sociaux et de ne pas utiliser des identifiants et mots de passe courants pour différents comptes. En utilisant ces méthodes de manière combinée, il est possible de maximiser son anonymat en ligne. Sachez également que cette stratégie n’empêchera pas à 100% que la justice de remonter jusqu’à vous. Comme je le dis souvent, en informatique tout est possible, tout est une question de moyens.