La découverte réseau est un processus permettant d’identifier les différents périphériques et services du réseau ainsi que de potentielles vulnérabilités. Les différentes techniques de scan réseau peuvent être généralement classées en deux catégories : les scans passifs et les scans actifs.

Scans Passifs

Le scan passif permet de collecter des informations sur un réseau sans interragir activement avec les machines cibles. C’est un peu comme si l’on se contentait d’observer l’activité du réseau. Ce type de scan est souvent utilisé pour la reconnaissance et permet notamment d’obtenir les adresses IP et les adresses MAC des périphériques sur le réseau. Les exemples de méthodes de scan passif incluent :

Scan ARP

ARP(protocole de résolution d’adresse IP) est une protocole qui permet aux machines de découvrir et de lier les adresses IP et les adresses MAC des autres machines du reseau. En analysant les paquets ARP qui transitent sur le réseau on peut détecter la présence ou non d’une adresse IP ou d’une adresse MAC.

Capture de paquets

La capture de paquets permet tout naturellement d’analyser le trafic réseau afin de recueillir des informations sur les périphériques et les services sur le réseau (IP source, IP destination, port source, port destination, etc…)

Scans Actifs

Le scan actif, en revanche, implique l’envoi de paquets à la cible pour recueillir des informations. Ce type de scan peut fournir des informations plus détaillées sur le réseau, mais il peut également causer des perturbations sur le réseau et les périphériques connectés. Les exemples de méthodes de scan actif incluent :

Zombie / Idle Scan

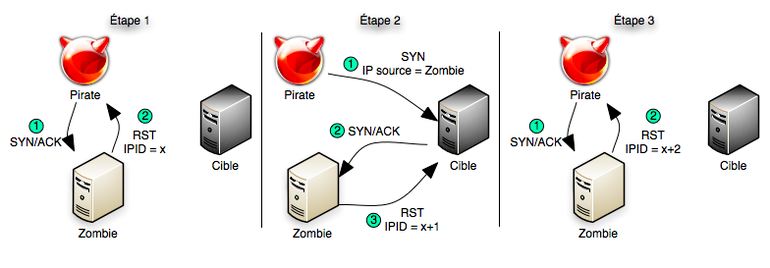

Cette technique de scan actif permet de scanner une cible sans révéler l’adresse IP du scanner. C’est un moyen discret de scanner une cible car il ne nécessite pas l’utilisation de l’adresse IP du scanner. Voici comment fonctionne un scan zombie:

- L’attaquant identifie un hôte inactif sur le réseau. Un hôte inactif est un ordinateur qui n’envoie pas de paquets sur le réseau.

- L’attaquant envoie un paquet SYN à l’hôte inactif et note la valeur de la séquence d’identification IP.

- L’attaquant envoie un paquet ACK à l’adresse IP cible en utilisant la valeur de la séquence d’identification IP de l’hôte inactif comme proxy pour sa propre séquence d’identification IP.

- Si le port cible sur l’hôte cible est ouvert, il enverra un paquet RST pour terminer la connexion. Si le port cible est fermé, il n’y aura pas de réponse.

Decoy Scan

Un decoy scan est une technique d’évasion visant à tenter de cacher l’adresse IP de l’initiateur d’un scan. Cette technique consiste à usurper l’adresse IP d’autres machines du réseau afin d’envoyer des paquets fictifs en leur nom (leurres). L’objectif de ces leurres est de noyer notre scan dans un flux paquets similaires provenant de différentes adresse IP de sorte qu’il n’y ait aucun moyen pour le destinataire de distinguer entre les paquets réels du scan et les paquets fictifs (leurres).

L’adresse IP de l’attaquant sera toujours visible mais il sera plus difficile pour un administrateur réseau d’identifier l’adresse IP de l’initiateur du scan.

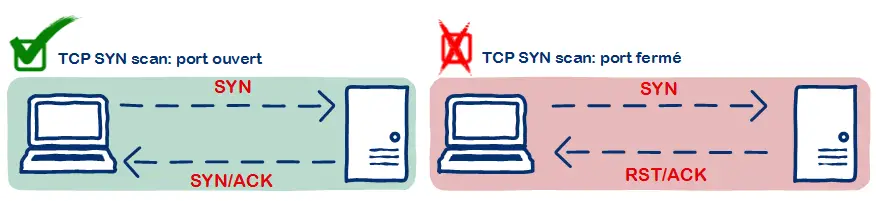

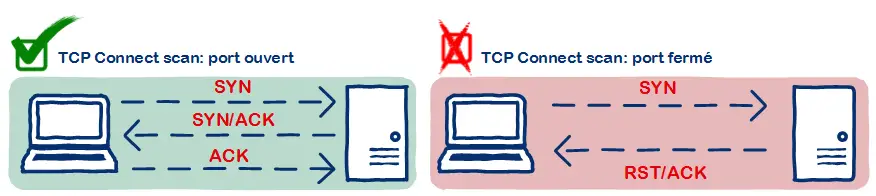

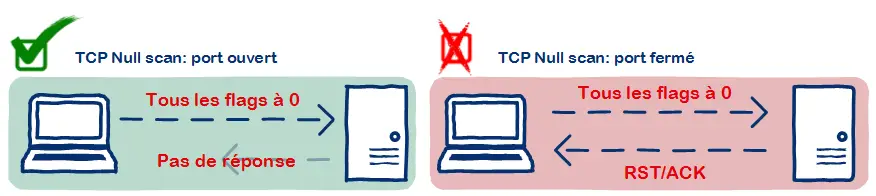

Scan TCP

Ce type de scan consiste à envoyer des paquets TCP à une cible pour recueillir des informations sur les ports et les services en cours d’exécution sur la cible. Il existe d’autres scans qui n’executent qu’une seule partie du protocole TCP ( SYN scan, UDP scan, ACK scan, Window scan , FIN scan, XMAS scan).

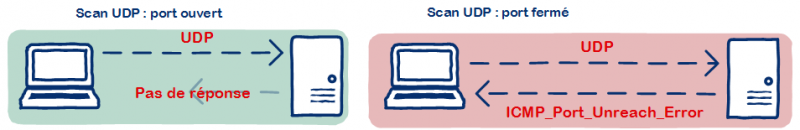

Scan UDP

Ce type de scan consiste à envoyer des paquets UDP à une cible pour vérifier si un service spécifique est en cours d’exécution sur la cible.

Conclusion

Il est important de noter que les scans actifs peuvent être détectés par les systèmes de détection d’intrusion, les pare-feux et les autres mesures de sécurité. Il est également illégal de réaliser un scan sur un réseau sans autorisation.