Vous trouverez ci-dessous une liste de modules et de commandes les plus utilisées de Volatility3 pour Windows

OS

Informations sur l’OS

volatility -f "/path/to/image" windows.info

Afficher les registres

volatility -f "/path/to/image" windows.registry.hivescan

volatility -f "/path/to/image" windows.registry.hivelist

volatility -f "/path/to/image" windows.registry.printkey.PrintKey

volatility -f "/path/to/image" windows.registry.printkey.PrintKey --key "Software\Microsoft\Windows NT\CurrentVersion"

Lister les services

volatility -f "/path/to/image" windows.svcscan.SvcScan

Afficher les commandes exécutées

volatility -f "/path/to/image" windows.cmdline

Les commandes entrées dans cmd.exe sont traitées par conhost.exe (csrss.exe avant Windows 7). Ainsi, même si un attaquant a réussi à tuer cmd.exe avant que nous obtenions un dump de la mémoire, il y a toujours une chance de récupérer l’historique des lignes de commande à partir de la mémoire de conhost.exe. Si vous trouvez quelque chose de bizarre, essayez de dump la mémoire du processus associé à conhost.exe et recherchez les chaînes à l’intérieur pour extraire les lignes de commandes

Processus

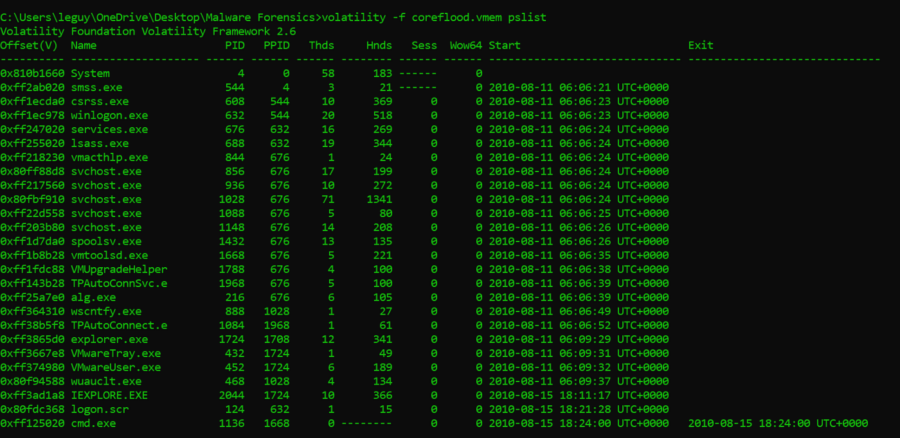

Lister les processus

volatility -f "/path/to/image" windows.pslist

volatility -f "/path/to/image" windows.psscan

volatility -f "/path/to/image" windows.pstree

Dump la mémoire d’un processus

volatility -f "/path/to/image" -o "/output/path" windows.memmap.Memmap --pid <PID> --dump

Dump les dlls et l’exe d’un processus

volatility -f "/path/to/image" -o "/path/to/dir" windows.dumpfiles ‑‑pid <PID>

Extraire les pages mémoire d’un processus

Extraire toutes les pages résidant en mémoire dans un fichier individuel.

volatility -f "/path/to/image" -o "/path/to/dir" windows.memmap ‑‑dump ‑‑pid <PID>

Extraire les “Handles” d’un processus

volatility -f "/path/to/image" windows.handles ‑‑pid <PID>

Un handle, est une sorte de poignée permettant de définir un objet (fichier, socket, pipe, zone mémoire partagée, etc… ) et de le manipuler par la suite. Les Handles peuvent être partagé par plusieurs processus.

Extraire les DLLs chargées par un processus

volatility -f "/path/to/image" windows.dlllist ‑‑pid <PID>

Réseau

Afficher les connexions réseaux

volatility -f "/path/to/image" windows.netscan

volatility -f "/path/to/image" windows.netstat

Fichiers

Lister les fichiers

volatility -f "/path/to/image" windows.filescan

Télécharger les fichiers

Tous les fichiers trouvés :

volatility -f "/path/to/image" -o "/path/to/dir" windows.dumpfiles

Avec son offset en mémoire virtuel :

volatility -f "/path/to/image" -o "/path/to/dir" windows.dumpfiles ‑‑virtaddr <offset>

Avec son offset en mémoire physique :

volatility -f "/path/to/image" -o "/path/to/dir" windows.dumpfiles ‑‑physaddr <offset>

Autres

Recherche de malwares :

volatility -f "/path/to/image" windows.malfind

# YARASCAN

volatility -f "/path/to/image" windows.vadyarascan ‑‑yara-rules <string>

volatility -f "/path/to/image" windows.vadyarascan ‑‑yara-file "/path/to/file.yar"

volatility -f "/path/to/image" yarascan.yarascan ‑‑yara-file "/path/to/file.yar"

Recherche de chaînes de caractères

strings -n <min-string-size> <binary>

Sources

- Problems with volatility 3 : https://blogs.jpcert.or.jp/en/2021/09/volatility3_offline.html

- Identify profile : https://heisenberk.github.io/Profile-Memory-Dump/

- https://book.hacktricks.xyz/forensics/basic-forensic-methodology/memory-dump-analysis/volatility-examples

- https://blog.onfvp.com/post/volatility-cheatsheet/

- https://book.hacktricks.xyz/generic-methodologies-and-resources/basic-forensic-methodology/memory-dump-analysis/volatility-cheatsheet?q=volatility+

- Convert Markdown to mindmap with Markdown-map.com