Exploitation d’Active Directory pour la Redteam.

AuthorLi_in

runas.exe

runas.exe est un utilitaire Windows qui permet d’exécuter des programmes en tant qu’un autre utilisateur.

NetBIOS

NetBIOS est l’abréviation de Network Basic Input Output System (système d’entrée/sortie de base du réseau)

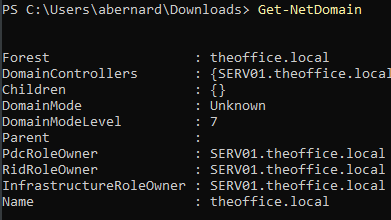

PowerView – Cheatsheet

Commandes PowerView utiles

REDTEAM – Pivotement

La plupart des techniques de mouvement latéral nécessitent que des ports spécifiques soient disponibles depuis la machine de l’attaquant. Mais en réalité, les administrateurs peuvent bloquer certains de ces ports pour des raisons de sécurité ou avoir mis en place une segmentation réseau, vous empêchant ainsi d’atteindre les ports SMB, RDP, WinRM ou RPC.

🇫🇷 FCSC 2023 – Ransomémoire 0/3 – CTF Write up

Forensique avec Volatility 3

🇫🇷 FCSC 2023 – UID – CTF Write up

Reverse : Buffer overflow

🇫🇷 FCSC 2023 – Salty Authentication – CTF Write up

PHP : Injection de variables , type juggling et génération de hashs magiques

🇫🇷 FCSC 2023 – ENISA Flag Store 2/2 – CTF Write up

Injection SQL / Contournement de filtres