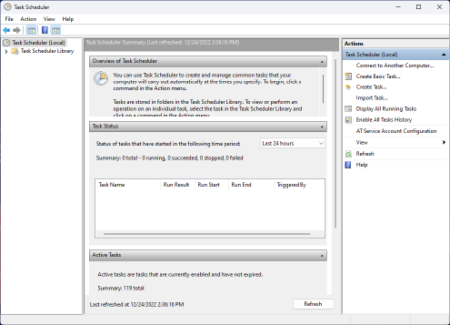

When a privileged domain user (for example, a Domain Admin) is interactively logged on to a Windows server, a local administrator on that system can leverage the Windows Task Scheduler to achieve code execution inside the user’s logon session.

CategoryRed Team

REDTEAM – File Transfer

File transfer is a critical capability during red team operations, whether for payload delivery, data exfiltration, lateral movement, or post-exploitation tooling.

Understanding Process Injection

Process injection is a technique used by attackers to inject malicious code into the memory space of a running process. Unlike process hollowing, which replaces the entire executable image of a process, process injection allows the attacker to run their payload within an existing process without altering its main execution flow. This technique is widely

Understanding Process Hollowing

Process hollowing is a stealthy technique used in malware development where an attacker starts a legitimate process and then replaces its executable code with malicious code. This allows the attacker to run their payload while maintaining the illusion that a trusted application is running. To understand how this works, we need to look at how

REDTEAM – Exploiter l’AD

Exploitation d’Active Directory pour la Redteam.

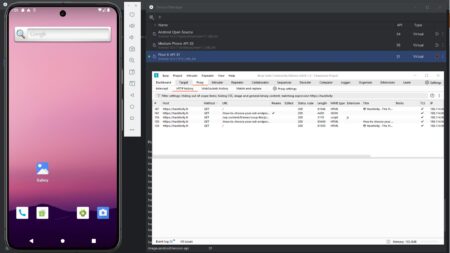

REDTEAM – Pivotement

La plupart des techniques de mouvement latéral nécessitent que des ports spécifiques soient disponibles depuis la machine de l’attaquant. Mais en réalité, les administrateurs peuvent bloquer certains de ces ports pour des raisons de sécurité ou avoir mis en place une segmentation réseau, vous empêchant ainsi d’atteindre les ports SMB, RDP, WinRM ou RPC.

REDTEAM – Windows Persistance

Après avoir obtenu un accès initial, Il va falloir faire en sorte de conserver cet accès. L’établissement de la persistance est l’une des premières tâches qui nous incombe en tant qu’attaquants. En termes simples, la persistance consiste à créer d’autres moyens d’accéder à nouveau à un hôte sans repasser par la phase d’exploitation.