Introduction

Le temps moyen de réponse à une cyberattaque est la durée pendant laquelle un attaquant peut se promener librement sur votre réseau sans être détecté. C’est un nombre calculé en additionnant le temps moyen de détection et le temps moyen de réparation. Tout l’enjeu des outils tels que l’EDR (Endpoint Detection and Response), le XDR (Extended Detection and Response) ou le MDR (Managed Detection and Response) est de réduire ce temps de réponse. Alors que l’EDR se concentre sur la détection et la réponse au niveau des points d’accès (postes de travail, serveurs, etc…), l’XDR élargit cette approche pour inclure d’autres zones critiques du réseau.

Pour comprendre la différence entre ces 3 acronymes, nous devons d’abord comprendre le problème que tentent de résoudre les EDRs.

La stratégie Antivirus

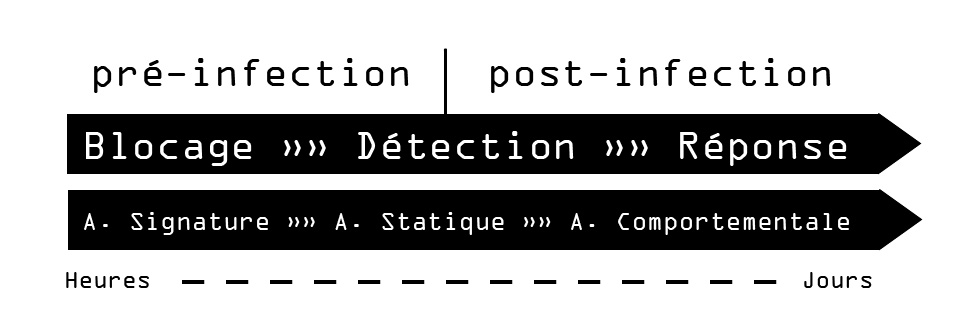

On peut décomposer une attaque informatique en 2 phases : la pré-infection et la post-infection.

La pré-infection est l’étape où se trouvent généralement les outils antivirus traditionnels, qui peuvent utiliser des techniques tels que les signatures (hash) et l’apprentissage automatique pour bloquer l’exécution d’un malware connu sur la machine. Bien qu’ils bloquent une bonne partie des menaces, leur efficacité reste discutable face à des menaces plus avancées.

La plupart des EDR incluent également une brique antivirus

Analyse par signature

Nous savons que l’antivirus traditionnel examine les signatures des malwares qu’il connaît déjà. Pour ce faire, il utilise leurs signatures (aussi appelées hash ou empreintes). Mais nous savons également que ces signatures peuvent facilement être modifiées. En effet, la moindre modification effectuée sur un fichier change sa signature et permet donc d’échapper à cette analyse. Il a donc fallu trouver autre chose …

Analyse statique

Certains antivirus effectuent également de l’analyse statique. Cela consiste à retrouver des caractéristiques communes entre des fichiers malicieux de la base virale et un fichier inconnu à analyser. Cela peut être la présence de lignes de code suspicieuses, une entropie anormale, la présence de chiffrement, l’usage de privilèges inhabituels et autres. Cette analyse est plus complexe à déjouer que l’analyse par signature, mais reste un jeu d’enfant pour des attaquants avec des connaissances avancées en informatique. Mais tout espoir n’est pas perdu !

Analyse comportementale

Supposons donc que malheureusement, l’antivirus n’ait pas pu détecter et confiner la menace avant son exécution. Nous entrons donc dans la phase de post-infection ou post-exécution. Il nous faut un outil capable de détecter la menace, même après son exécution. Bien que les fichiers d’un malware puissent changer drastiquement, son comportement lui, a de grande chance de rester le même. Il est donc venu à l’idée de personnes très intelligentes d’effectuer une analyse basée sur le comportement d’un exécutable. C’est ce que l’on appelle l’analyse comportementale. Cette analyse serait possible grâce à un outil capable de suivre tous les comportements de tous les programmes en cours d’exécution sur un point d’accès. Et ainsi, détecter les comportements malicieux ou déviants par rapport à une norme.

Il était une fois l’EDR

EDR signifie Endpoint Detection and Response (Détection et Réponse au niveau des points d’accès). C’est donc un outil qui surveille et agit en fonction de l’activité sur un point d’accès.

L’EDR permet de détecter les actions malveillantes que les moteurs antivirus n’ont pas détectées. Il inclut généralement des outils de confinement et de réponse automatique ou manuelle ( mise en quarantaine, annulation des changements apportés par un programme, restauration de fichiers, etc…).

La plupart des EDRs peuvent surveiller un programme en s’attachant à lui ( on appelle cela l’injection). L’injection permet de suivre un bon nombre d’actions effectuées par ce programme. Ces actions sont enregistrées dans des logs qui sont généralement envoyés à une console centralisée. Les logs peuvent inclure les appels système, les fichiers ouverts ou modifiés, les configurations qui ont été changées, les connexions réseau effectuées, etc.

Mais comment déterminer ce qui est malicieux dans cet océan de logs ?

L’EDR possède généralement des moteurs de détection qui vont analyser ces logs et déterminer grâce à des modèles mathématiques si, oui ou non, cela correspond aux traces d’un comportement malicieux ou déviant. Cette détection va généralement générer une alerte sur la console d’administration, accompagnée des informations nécessaires pour la contextualiser.

Automatisation & Threat Intelligence

L’un des éléments clé des EDR, c’est la possibilité d’utiliser de la Cyber Threat Intelligence (CTI) pour faciliter le processus de chasse des menaces (Threat Hunting). Grâce à tous les logs récoltés par l’EDR, il est possible de rechercher, sur les différents points d’accès, les traces d’une menace ou d’une potentielle infection (plus communément appelées IOCs). En effet chaque programme laisse des traces de son existence dans le système.

Un IOC (Indicator Of Compromise), soit Indicateur De Compromission en français, est un élément observable sur un point d’accès pouvant confirmer son infection.

Un IOC peut être la signature d’un fichier, une adresse IP, une localisation dans le système de fichier, une suite d’événements, etc…

Comme vous vous en doutez. Un EDR remonte une quantité de logs et d’alertes phénoménale. L’analyse humaine de toutes ces alertes n’est donc pas toujours envisageable. De plus certaines alertes sont bien connues et la réponse à adopter également. De ce fait, il est possible d’automatiser la réponse de l’EDR via des scripts (aussi appelés playbooks) et ainsi décharger les analystes de ces alertes. Cette automatisation de la réponse via des playbooks peut se faire avec un outil appelé SOAR (Security Orchestration Automation and Response). L’acronyme SOAR désigne une technologie servant à optimiser la gestion de solutions de sécurité informatique. Il permet par exemple de priorisé certaines alertes par rapport à d’autres afin d’améliorer l’efficacité des équipes d’analyse. Un SOAR peut s’interfacer avec plusieurs produits de sécurité (EDR, SIEM, pare-feu, base virale, etc…)

XDR is the way

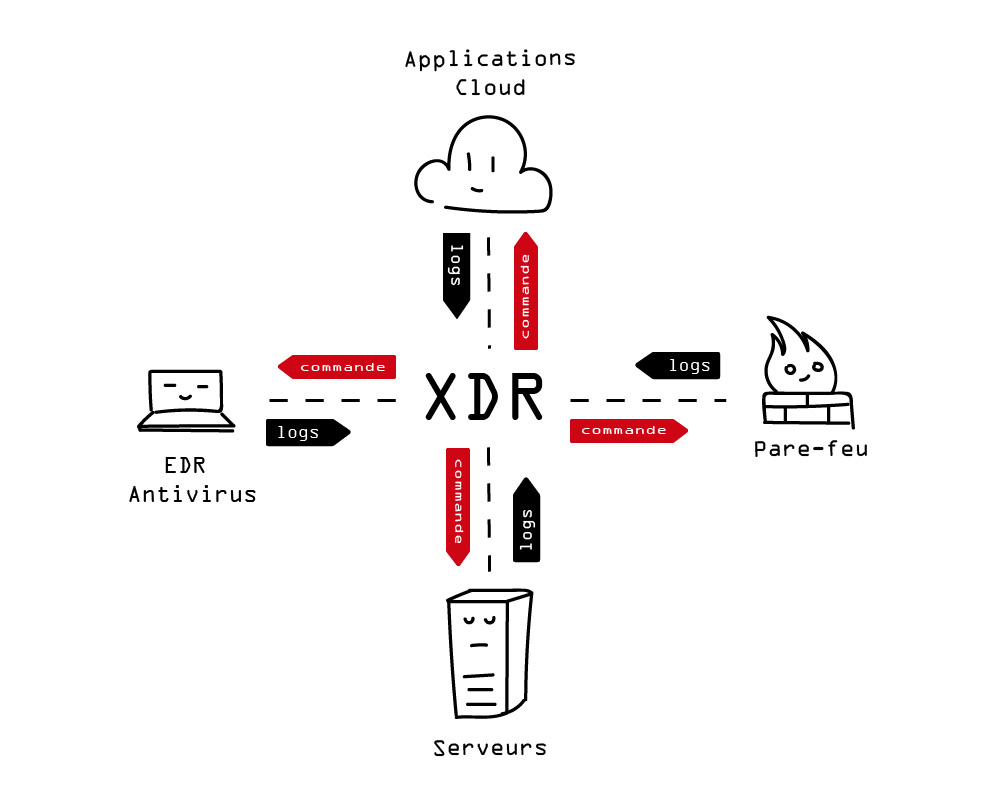

Bien que les points d’accès soient des éléments critiques du réseau, ils ne représentent qu’une petite partie de l’image globale que constitue une infrastructure réseau. En effet, les réseaux modernes comportent des appareils IOT, des solutions cloud, des pare-feu et bien d’autres éléments qui doivent être pris en compte pour concevoir une politique de sécurité optimale. Et c’est dans ce contexte que le XDR est né.

Un XDR (Extended Detection and Response) est un outil permettant de collecter des données provenant de différentes sources, de les corréler entre elles afin de générer des alertes et déterminer la réponse la plus adaptée.

En d’autres termes, un XDR augmente les capacités d’un EDR en ingèrant les données de plusieurs sources (serveurs applicatifs, pare-feu et autres produits de sécurité) afin de relier les différents événements et données télémétriques en des scénarios cohérents qui seraient difficilement visibles manuellement.

L’efficacité d’un XDR est donc liée à sa capacité à corréler les données ingérées des différentes sources et fournisseurs. Des moteurs d’IA et de machine learning sont formés pour rechercher des comportements à partir de toutes les données de télémétrie ingérées.

Et c’est là que réside la beauté du XDR : ce qui serait presque impossible à faire manuellement par une équipe d’ingénieurs, le XDR peut le calculer en temps réel et trouver des modèles de comportement qui, autrement, seraient passés inaperçus.

Un XDR présente également des avantages comparatifs par rapport à un EDR lors de la réponse à un incident. Là où pour un EDR les actions de remédiation ne peuvent être appliquées qu’au niveau du point d’accès, Le XDR peut potentiellement effectuer des actions de remédiation sur toutes les sources auxquels il est connecté. Par exemple, il peut s’agir de bloquer une adresse IP sur votre pare-feu, de mettre en quarantaine un poste sur le port du commutateur et de bloquer un domaine sur votre serveur de messagerie ou de désactiver un compte utilisateur.

Il est vrai que la différence entre un SOAR et un XDR peut sembler floue puisque les 2 solutions ont une philosophie proche. Les deux permettent d’ingérer des données de différentes sources afin d’automatiser la réponse.

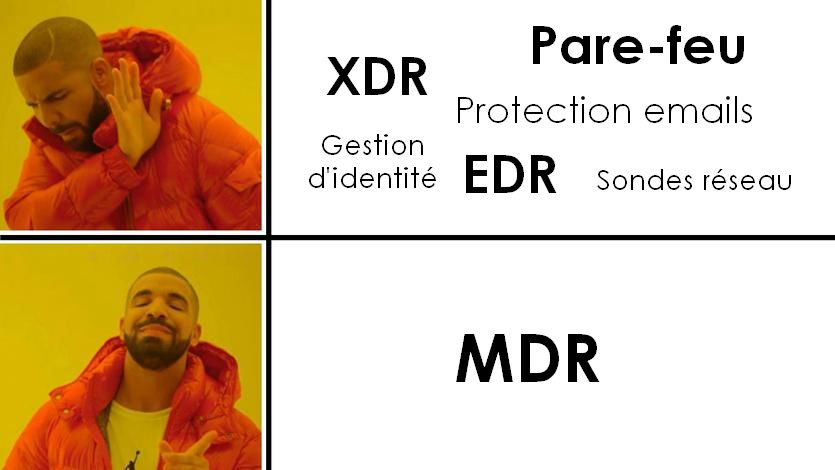

MDR, on s’en occupe

Posséder une équipe dédiée à la surveillance et à la réponse à incident n’est pas toujours possible. On peut donc recourir à un MDR :

Le MDR, pour Managed Detection and Response, est typiquement un service de surveillance, de détection et de réponse aux menaces généralement disponible 24\7 pour ses clients. C’est un service qui utilise une combinaison de technologies (EDR, XDR, pare-feu, sondes réseau, solutions d’analyse d’emails, etc…). Ce type de service managé effectue généralement de la chasse proactive aux menaces et fait de la réponse manuelle ou automatisée à l’aide de SOAR et de playbooks prédéfinis. Les différentes alertes sont priorisées en fonction de règles et de filtres.

La qualité d’un service MDR dépend de sa capacité à intégrer une détection étendue et une réponse efficace à partir non seulement des logiciels type EDR et XDR, mais aussi des outils d’analyse et de visibilité du réseau. Ces services proposent parfois de la gestion d’identités numériques. De la même manière, certains offriront des services d’intervention sur site en cas de réponse à incident nécessitant le déplacement d’une équipe sur le terrain (CSIRT, CERT).

Conclusion

Nous constatons donc que EDR, XDR et MDR poursuivent un même but : réduire le temps de détection et de réponse lors d’une cyberattaque. Bien que l’EDR semble tout logiquement être un bon point de départ dans la mise en place d’un arsenal de cybersécurité, il ne permet pas, à lui seul, de protéger contre des attaques coordonnées et avancées impliquant plusieurs points d’accès. Le XDR s’impose donc comme l’évolution logique. l’EDR et le XDR, ensemble, augmentent le niveau de visibilité et les possibilités de réponse lors d’un incident. Mais en réalité, de nombreuses organisations n’ont pas l’expertise nécessaire pour s’occuper elle-même de leur solution EDR ou XDR. C’est dans ce contexte que le MDR prend tout son sens, en délégant la gestion de ces solutions à un prestataire externe, qui lui aura l’expertise nécessaire pour en faire usage.